John 91

Digital-Forum Platinum Master

Io continuo a non capire due cose:

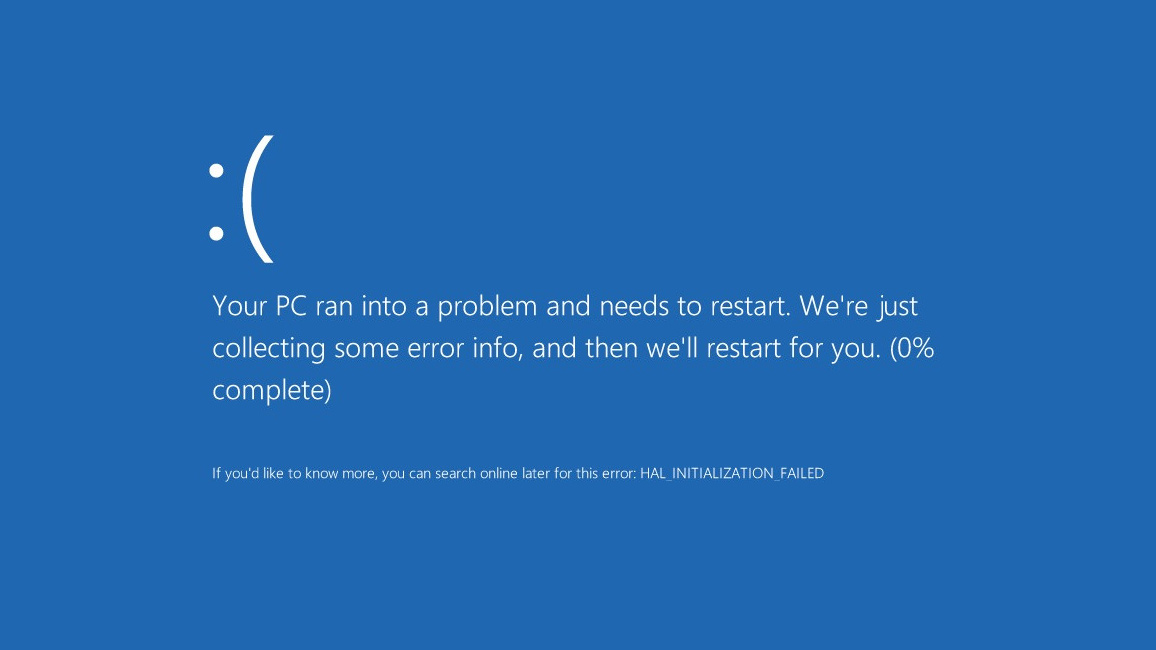

1 perché CrowdStrike ha portato in produzione un aggiornamento buggato? Non lo avevano testato adeguatamente?

2 perché il sistema che si è impallato non aveva un Disaster Recovery pronto a salire appena il sistema principale è collassato?

Non è nuovo che un aggiornamento software introduca dei bug. Sul testing mancato, è evidente che il prodotto non doveva essere diffuso.

Sul mancato Disaster Recovery credo dipenda da più fattori. Sicuramente dal fatto che qui non c'è stato un attacco intenzionale, ma si trattava di un aggiornamento ordinario. Ecco che molte aziende grosse, che hanno bisogno di avere sempre tutto aggiornato subito, schedulano le installazioni la prima notte utile, su tutti i server posseduti, dando per scontato che un aggiornamento non possa essere considerata una minaccia. E invece...

Dubito fortemente che tutti quelli che hanno avuto il problema siano poi rimasti bloccati: mi aspetto che siano caduti, e balzati alle cronache, quelli che non avevano un adeguato piano di gestione delle criticità. Rivedano il DRP al più presto, considerando, se possibile, di calendarizzare l'aggiornamento della propria infrastruttura in momenti diversi.